Los programas antivirus no son perfectos, especialmente Microsoft Security Essentials. Si confía en su antivirus solo para proteger al usuario, entra usted en riesgo. Usted debe seguir básica y de sentido común las prácticas de seguridad informática.

Es difícil hacer una lista completa de todos los pequeños consejos y mejores prácticas geeks siga cada día. Este es un intento de enumeración de algunas de las prácticas de seguridad más importantes que debe jurar.

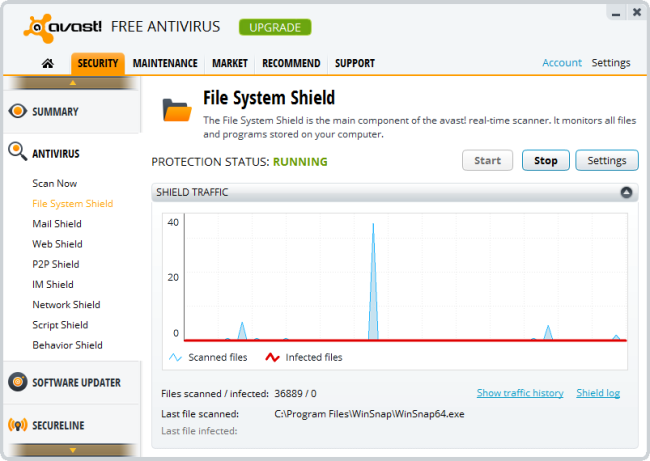

Utilizar un Antivirus

Incluso si usted es cuidadoso, no debería usar un antivirus. Es posible que usted puede estar infectado con vulnerabilidad de día cero en un plug-in de navegador como Adobe Flash o el navegador web. Incluso si usted mantenga su navegador actualizado, puede estar infectado por una nueva, unpatched vulnerabilidad sólo por visitar una página web.

Ahora bien, esto no es muy común, pero puede ocurrir. Un antivirus es una importante capa de protección, ya que le ayudará a protegerse incluso en el rostro de estas vulnerabilidades.

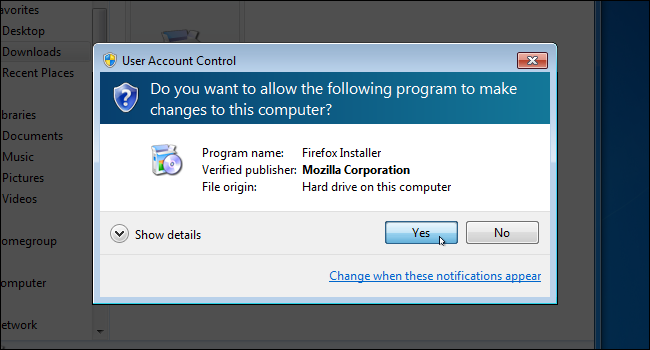

Dejar UAC activado

Control de cuentas de usuario era odiosa cuando Microsoft presentó el Windows Vista, pero es mucho menos intrusiva en Windows 8 y 7. Se trata de la peor al configurar un equipo nuevo y la instalación de su software favorito, pero, después de haber configurado el ordenador ; no error demasiado. UAC ayuda a evitar que el software malintencionado de modificar el sistema sin permiso. Como el antivirus, se trata de una capa importante de protección.

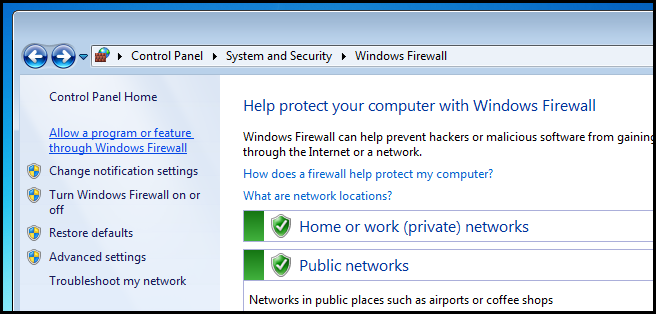

Dejar el Firewall activado y configurado correctamente

Windows tiene un firewall integrado, de modo que no necesita instalar un firewall de terceros. Sin embargo, debería dejar el firewall integrado activado. El firewall bloquea las conexiones entrantes no solicitados, la protección de los cristales y el otro software en el ordenador del malware que explota vulnerabilidades unpatched en servicios del sistema que escuchan a la red. Esta es la forma como los gusanos Blaster teniendo en cuenta la rapidez de propagación en los primeros días de Windows XP y por qué esos gusanos no puede diseminar lo más rápidamente.

También debe configurar el firewall correctamente, cuando aparece y le pregunta a usted si usted está en una casa, en el trabajo, o red pública, elegir la respuesta adecuada. Si selecciona la opción cuando se conecta a Internet Wi-Fi en una tienda de café, el portátil puede hacer que la comparte archivos de Windows esté disponible para otras personas en la red de la cafetería. La opción pública impide que otras personas puedan acceder a los recursos compartidos.

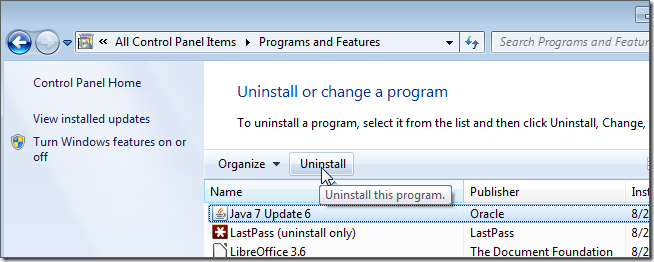

Desinstalar Java

La mayoría de los usuarios tienen una versión obsoleta, insegura de Java. Por lo tanto es muy fácil para ellos estar infectado con sólo visitar una página web. Java se ha visto un flujo constante de enormes agujeros de seguridad. Lo más trágico de la situación es que java applets de Java son tan raras en la web estos días que pocas personas realmente necesita Java instalado.

Si usted tiene Java instalado, visite el Panel de control y desinstale. Si usted realmente necesidad de Java para algo, se le pedirá que vuelva a instalar, pero que probablemente no lo tienen.

Si necesita Java instalado – para jugar Minecraft, por ejemplo, puede que desee desactivar el Java plug-in del navegador para protegerse.

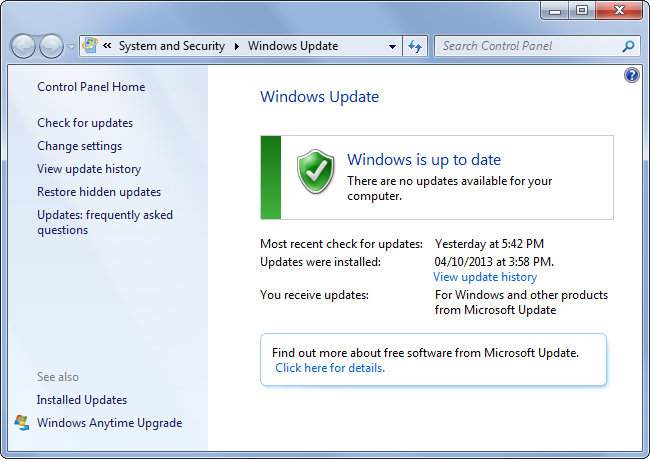

Mantener su software actualizado automáticamente si es posible

Todo el software que usamos todos los días es probable que plagado de problemas de seguridad. Estos problemas de seguridad están siendo constantemente encontrado: si estamos hablando de Windows, Internet Explorer, Mozilla Firefox, Google Chrome, Adobe Flash plug-in, PDF de Adobe Reader y Microsoft Office, y la lista continúa.

Las compañías de software periódicamente revisiones de seguridad de dicho software. Peor aún, los propios parches notas de la versión pueden dar información a los atacantes que les ayudará a desarrollar los ataques a equipos unpatched. Es importante instalar dichas actualizaciones de software tan pronto como sea posible después de que estén disponibles.

Para ello, deje Windows Update para actualizar de forma automática, o por lo menos, para que le avise de las actualizaciones nuevas e instalar rápidamente. Internet Explorer, Mozilla Firefox, Google Chrome, Adobe Flash y Adobe Reader todos tienen funciones de actualización automática – dejar habilitado, de manera que usted siempre tendrá la última versión sin tener que preocuparse.

Plug-ins de navegador es un importante problema de seguridad. Para estar completamente seguro de que no han vencido plug-ins del navegador, visite Mozilla plugins de búsqueda en la página web : sí, funciona en todos los navegadores y no sólo Firefox.

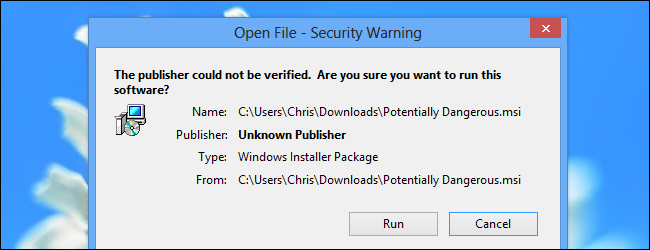

Tener cuidado con los programas que descargue y ejecute

Esto puede parecer obvio, pero por lo que la mayor parte de la los usuarios de Windows malware encuentro parece ser el resultado de forma accidental descargar e instalar software mal. Tenga cuidado con los programas que se descargue y ejecute. Sólo descargar y ejecutar software fiable. Obtener el software en su página web oficial: si desea descargar VLC, descargar desde la web oficial de VLC. No haga clic en «Descargar VLC» banner en otro sitio web y descargar de alguien que puede paquete malware o adware junto con ella.

Lo mismo se aplica para el software que llega a través de correo electrónico archivos adjuntos: no abrir archivos ejecutables adjuntos a mensajes de correo electrónico.

Y, al descargar el software, ten cuidado con banners publicidad disfrazada de » Download «enlaces que lo llevarán en otro lugar, y tratar de engañarlo, posiblemente descargar software malicioso.

Tenga en cuenta que hay muchos tipos diferentes de » programas «- por ejemplo, salvapantallas en formato .SCR son esencialmente programas nocivos, que podría contener malware.

Evitar software pirata y agrietado

Al adquirir software pirata o agrietado de redes peer-to-peer o sombra sitios web, usted está tomando un gran riesgo. Mediante la ejecución de un archivo .exe de esos lugares, que son la confianza al distribuidor a no hacer nada perjudicial. Peor aún, las grietas es posible que tenga que ejecutar para que el software funcione correctamente se realiza mediante un software de grupos. Usted no puede saber si se han incluido el malware o no.

Descargar software pirata y las grietas es sólo una mala idea desde el punto de vista de la seguridad. Probablemente todos hemos visto a la gente descargar archivos de redes peer-to-peer y se infectan como resultado.

Descargar software no autorizado es mucho más riesgoso que piratean música o vídeos – software es código de máquina que se puede manipular. Un vídeo es sólo un archivo multimedia que puede jugar o no jugar, aunque con frecuencia, los individuos no son confiables tratar de disfrazar los programas maliciosos como los videos para que los usuarios menos experimentados se ejecutará.

Ten cuidado con el phishing y de ingeniería social

Clientes de correo electrónico y los navegadores tratan de protegerse de los ataques de phishing, pero ellos no son perfectos. Un ataque de phishing es la web equivalente a una persona que llame su teléfono, alegando que su banco, y pedir su número de tarjeta de crédito. Su banco nunca le llame y pregunte por esta información, tal y como lo harían nunca correo electrónico y le pedimos que envíe la información en un mensaje de correo electrónico.

Tenga mucho cuidado al revelar información personal en línea. Asegúrese de que revelar sólo en individuos y sitios web legítimos. Para acceder al sitio web del banco, ir directamente aquí, no haga clic en un enlace de un correo electrónico que dice ser de su banco, pero en realidad puede dirigir a un impostor.

No volver a utilizar la misma contraseña.

Contraseña re-uso es un gran problema. Si utiliza la misma contraseña en todas partes, una fuga en un sitio web que significaría que su nombre de usuario, contraseña y dirección de correo electrónico son conocidos. Los atacantes podrían, a continuación, pruebe la contraseña junto con su nombre de usuario o dirección de correo electrónico de otros sitios web, intentar acceder a sus cuentas. Incluso podrían intentar la contraseña y la dirección electrónica para entrar en la cuenta de correo electrónico, por lo que si utiliza la misma contraseña de la cuenta de correo electrónico, estás en problemas.

Dicha contraseña las fugas se están produciendo con una frecuencia alarmante. Si utiliza una contraseña única en todas partes, no tendrá que preocuparse si las contraseñas nunca terminó de filtrado. Para obtener ayuda a la hora de utilizar contraseñas únicas, es posible que desee utilizar un gestor de contraseñas que hace que este sea más fácil para usted.